Definición

Archivo de texto que indica una función a seguir, es utilizado en sistemas operativos como Windows.

Contagio

Este virus se propaga utilizando la función autorun.inf, lo cual hace que frecuentemente se le encuentre en medios de almacenamiento portátil, USB Pendrive, USB HDD´s, Micro SD, Móviles, etc. Cuando el virus es ejecutado ( se activa al cliquear sobre el icono del medio de almacenamiento, o la ventana que presenta el sistema operativo) Si se logra establecer en el PC, según el tipo de virus, puede presentar problemas como los siguientes:

Errores en visualización o búsqueda con el Explorer. Así pues, cuando se intenta abrir una carpeta, el sistema operativo nos puede dar los siguientes mensajes y los siguientes problemas:

- Elija el programa que desea usar para abrir el siguiente archivo.

- No es posible hallar el archivo solicitado.

- Explorer.exe no responde.

- El computador presenta resultados de forma lenta.

- Según el tipo de virus, algunos ocupan toda la memoria RAM y empiezan a escribir en memoria Caché.

- En otros casos hace que los accesos directos, no ejecuten el programa elegido.

- En casos muy severos, evita que el sistema operativo logre iniciar, pues el mismo no encuentra sus archivos para inicio.

- Cualquier medio de almacenamiento es contaminado al conectar.

Características

Son solo algunos de los problemas que puede presentar, según la variante del virus, en otras ocasiones secuestra archivos ocultándolos, o renombrándolos como archivos *.exe, y en otras ocasiones no produce estos problemas, pero si otros, pues en varios casos se trata de un Troyano, un Gusano, o un Backdoor, según el destino u otros fines para el que fue creado, pero que presenta otros problemas que podrían pasar desapercibidos

Una característica de esta clase de virus es que por su uso de una instrucción legitima, (Autorun.nf) puede ser pasado por alto para varios Antivirus, otra es que en si mismo puede componerse de varios elementos, como: un programa *.exe, una librería *.dll, un archivo de secuencia de comandos *.bat, un archivo falso de reciclamiento Recycler, entre otros. Además estos pueden estar protegidos por claves especiales de bloqueo y ocultamiento del sistema operativo.

También Tenemos como características.

- Convierte las carpetas en accesos directos

- Oculta las carpetas creadas

- Crea un listado de archivos y carpetas extrañas

- Crea un archivo autorun en la memoria USB

Eliminación

Puede ser complicada, y por lo regular se requiere de ciertos conocimientos no comunes en el usuario normal, las empresas de Antivirus constantemente actualizan su base de datos refiriéndose a variantes de este virus como se puede notar en sus listados de Actualización. Se han propuesto soluciones como las siguientes, para evitar su propagación sobre todo:

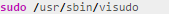

- Ejecutar una serie de comandos desde CMD, a fin de detener su ejecución y protección, con el fin de eliminarlo

- Creación de un falso autorun.inf con el fin de evitar que se establezca el virus que lo utiliza

- Desactivación de la Auto ejecución del sistema operativo.

- Otra vía de eliminación

Manualmente:

En un editor de texto (Ej. Notepad) escriba los siguiente: REGEDIT4 [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\IniFileMapping\Autorun.inf] @=”@SYS:DoesNotExist” Note que todo lo que esta entre [ ] va en una sola linea, por lo que su código solo debe contener 3 líneas. Guárdelo en su PC con el nombre Disable_Autorun.reg y asegúrese de que en el tipo de archivo selecciona All Types, para que el editor de texto no le añada la extensión .txt que suele añadir. Ejecute ese código, y listo.

Automáticamente:

Descargue este archivo disable_autorun_inf.reg y guardelo en su PC. Advertencia -este archivo modificará su registro de Windows. Ejecútelo con doble click, acepte el cambio, y listo. Con este código lo que hacemos es decirle a Windows que no lea el archivo autorun.inf cuando lo encuentre, de manera que en adelante para instalar un programa o un driver que venga en CD, DVD o Pen Drive deberá ejecutar manualmente el Setup desde dentro del disco. Para deshacer este cambio en caso de no desearlo mas puede descargar y ejecutar este archivo remove_disable_autorun_inf.reg o manualmente modifique el archivo anterior y cambie la entrada: @=”@SYS:DoesNotExist” ahttp://www.ecured.cu/index.php/Virus_Inform%C3%A1tico_Autorun.inf que lea: @=”" Guárdela con un nombre diferente y ejecútela. Esto no garantiza que no volverá a contagiarse con un virus de Pen Drive, pero si le da una protección extremadamente alta contra ellos en su PC.

Es importante recordar que no debe poner su Pen Drive en PCs desconocidas, ni poner Pen Drives desconocidos en su PC.

Enlace desde el que ha sido sacado la información:http://www.ecured.cu/index.php/Virus_Inform%C3%A1tico_Autorun.inf